おのたく日記 ![[RDF]](images/rdf.png) YouTubeも始めました→

YouTubeも始めました→

2005-03-05(Sat) [長年日記]

■ [Domain] ダイナミックDNSの設定を変える

外からのメイルが届かない事が最近あった。どうやら、DNSが引けないのが原因のようだ。

DNSのMXレコードを指定していないのが悪いのかもしれないので、Natcrackerのサービス終了で、おうちサーバでのDNSは使わなくなっていて、バリュードメインのダイナミックDNS(バリュードメインをドメイン・レジストラについていればしてれば無料)の設定に

MX 10 mail.on-o.com

mail A IP-address

を足してみた。

■ [Security] CAcert採用

SSL使うのは自分だけなのでオレオレ証明でも良いけど、CAを利用してみると、どうなるのか試してみたいので、おうちサーバでも2月2日の日記で紹介したCAcertを利用することにした。

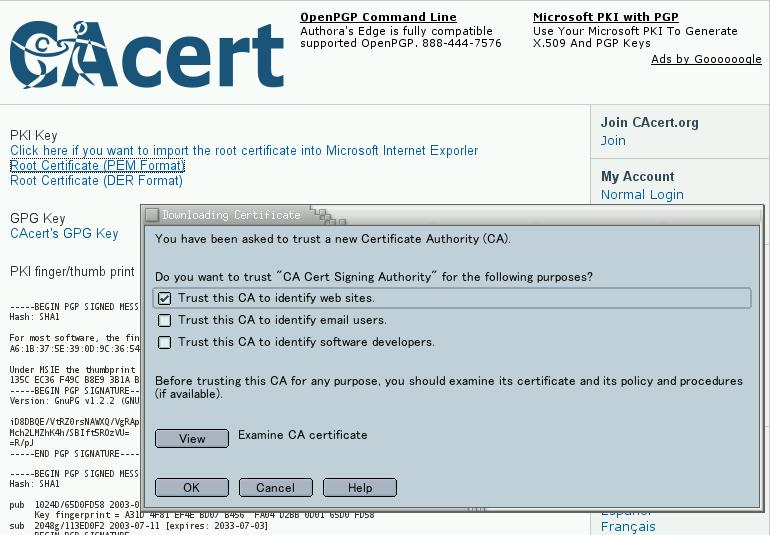

■ ブラウザにCAcertのルート証明書を取り込む

CAcertのルート証明書は、Firefoxなどに組み込むように運動中と言う事だけど、手元のMozillaなどには入っていなかったので、まずは、CAcertルート証明書をブラウザにimportする。

ROOT証明書をimportするという事は、ここから発行された物を信じると言う事なので、内容やfingerprintを確認してね。

MD5 fingerprint

A6:1B:37:5E:39:0D:9C:36:54:EE:BD:20:31:46:1F:6B

これで、ブラウザでCAcertから発行されたサーバ証明書が警告無しにアクセスできるようになる。

■ Webサーバの証明書を作る

Debian 3.0(WOODY)のapach-sslで使うためのサーバ証明書を作る

# export RANDFILE=/dev/random

# openssl req -config /usr/share/apache-ssl/ssleay.cnf -new -nodes -keyout private.key -out server.csr

このコマンドにより、サーバの秘密鍵private.keyと、サーバ証明の要求書server.csrが出来る。

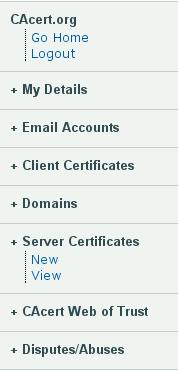

このserver.csrをCAcertにユーザー登録して出で来るメニュー +Server Certificatesに「New」で登録すると、+Server Certificate「View」でServerCertificateがもらえる。

ServerCertificateを、適当な場所に置いて/etc/apache-ssl/httpd.confに

SSLCertificateKeyFile /etc/apache-ssl/forCAcert/private.key

SSLCertificateFile /etc/apache-ssl/forCAcert/ServerCertificate

のように書けば、CAcertからもらったサーバ証明書がSSLで使えるようになる。

3月5日の日記で設定した、サーバー証明書が6ヶ月経ってexpireしたので更新する。 CAcertにログインして、「+サーバ証明書 - 表示」で「更新」を選ぶと、新しいサーバー証明書が作成されるので、httpd.confに SSLCertificateFile /etc/apache-ssl/forCAcert/ServerCertificate..

[Security] sslwrapもCAcertのサーバー証明書に変更するimaps,pop3sなども、3月5日の日記で作ったapache-sslと同じサーバ証明書で良いので、 # cd /etc/sslwrap # cat /etc/apache-ssl/private.key /etc/apache-ssl/server.crt >server.pem # chgrp sslwrap server.pem #..

|

|